ボットフィルタリングの現状

-

現在、一般的なボットのユーザーエージェントをデータからフィルタリングしています

-

これらのユーザーエージェントは通常通りファネルを通過し、トラッキング機能は正常に動作します。ただし、データがデータベースに到達する前にパイプラインでドロップされるため、レポートには表示されません

-

また、状況に応じて特定の訪問をフィルタリングします(例:奇妙だが頻繁なリクエスト)

-

また、渡された値が高すぎる場合は、入ってくるコストデータを無視します

-

現在、ユーザーレベルでボット除外やブロックルールを追加するフィルターはありません

ボットフィルタリング機能の全体計画

グローバル、特定のファネルのみ、または特定のトラフィックソースのみに適用されるルールを作成する機能を追加する予定です。計画は以下の通りです:

- 新しいセクションとしてフィルタリングルールを提供し、以下に基づいてグローバル(アカウントレベル)のルールを定義します:

- ユーザーエージェント

- IPアドレス/範囲

- リファラードメイン/パス

- 国

- ISP名

- ファネル

- トラフィックソース

- その後、いくつかのアクションを適用できるようになります:

- フィルタリングされたとマークするが、訪問者は通常通りファネルパスを続行

- データをログに記録しないが、訪問者は通常通りファネルパスを続行

- トラフィックを特定のURLにバウンスさせ、データを一切ログに記録しない

つまり、これらのアクションは基本的にソフト、ソフトデリート、ハードバウンスです。

ただし、これは将来的な話です!現在の対処法に移りましょう...

データリセットを使用したボットへの対処

現在、既知のボットを排除するための基本的なフィルタリングを追加しています。

他に排除したいトラフィックがある場合、厄介なデータに対して行える唯一の方法は完全に削除することです。

これは、更新セクション > 統計のリセットで行うことができます。最も簡単な方法は、削除したいトラフィックのIPを知ることです。

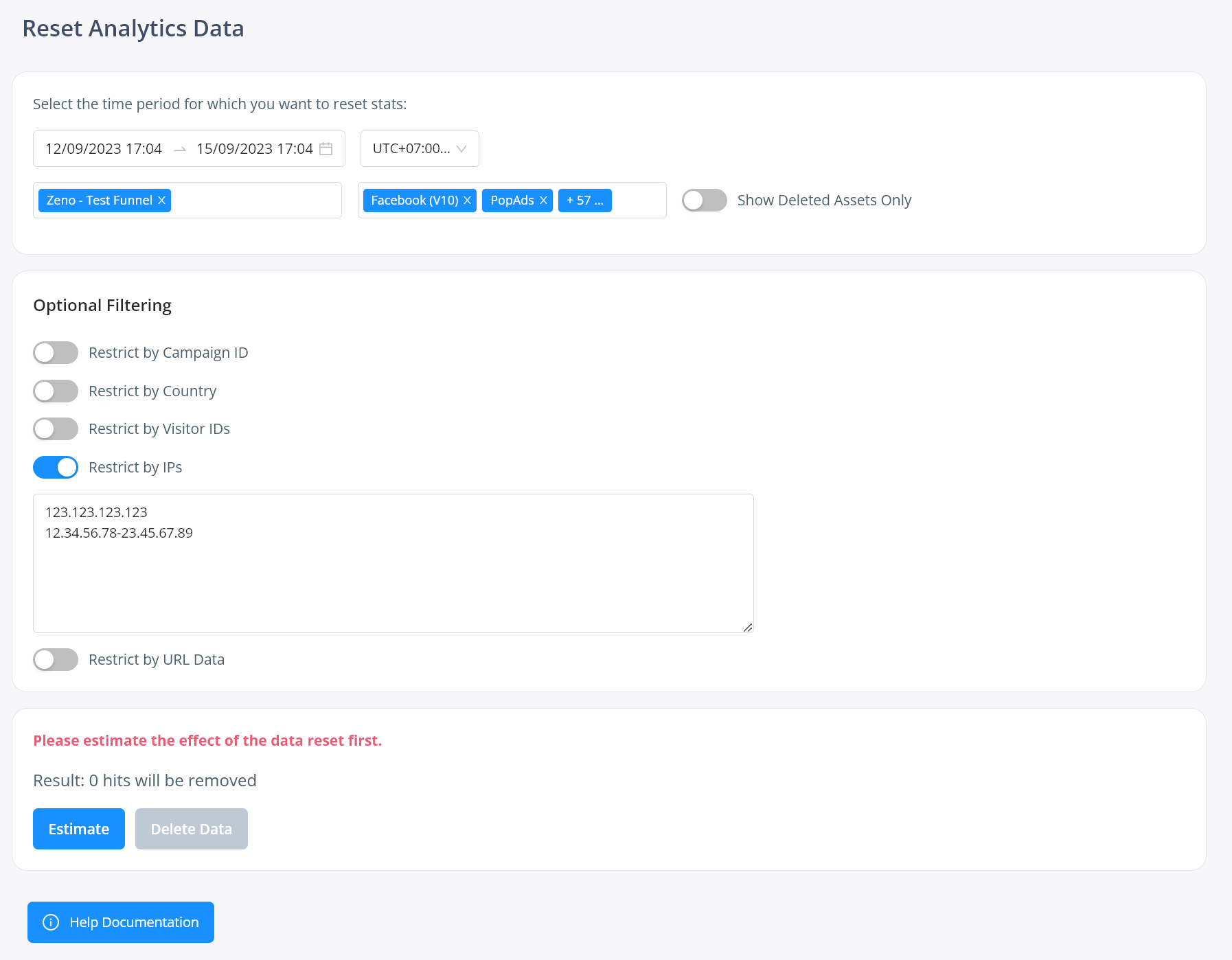

その後、ファネルグループ、ファネル、トラフィックソースを選択し(またはすべて選択)、IPフィルタリングをオンにして、以下のようにIP/範囲を入力します:

見積もりをクリックすると、一致するデータが見つかり、それを削除できます。

これらのIPをどのように見つけるか?そのために、Raw Eventsセクションを使用して結果をスキャンできます。通常、特定のISP、リファラー、またはユーザーエージェントが、削除したいジャンクの原因となっています。

関連するIPを手動で見つけてコピーするか、Excelにエクスポートしてフィルタリングして必要なものを取得できます。

現時点では、これを行うたびに上記のフォームにコピー/ペーストできるように、また時間とともにフィルタリングリストを拡張できるように、IP/範囲をテキストファイルに保存しておくことをお勧めします - 基本的にIPブラックリストです。

将来的には、フィルタリングモジュールの前に、上記のフィルタリングオプションにユーザーエージェントとISP名を追加する予定で、これによりさらに簡単になる可能性があります。

ご不便をおかけして申し訳ありません!

また、統計リセット操作は遅いことにご注意ください - 送信後、これらの操作を管理するデータベースに送られ、私たちの制御外になります。15秒かかることもあれば、10分かかることもあります - 待って進行させる必要があります。

1時間経ってもデータが削除されていない場合は、再試行して見積もりが変更されているかどうかを確認するか、サポートにお問い合わせください。