봇 필터링의 현재 상태

-

현재 우리는 데이터에서 일반적인 봇 사용자 에이전트를 필터링하고 있습니다

-

이러한 사용자 에이전트는 평소와 같이 퍼널을 통과하고 추적 기능은 정상적으로 작동합니다. 그러나 우리는 데이터베이스에 도달하기 전에 파이프라인에서 데이터를 삭제하여 보고서에 나타나지 않도록 합니다

-

또한 상황에 따라 특정 방문을 필터링합니다 (예: 이상하지만 널리 퍼진 요청)

-

전달된 값이 너무 높은 경우 들어오는 비용 데이터도 무시합니다

-

현재는 자체 봇 제외 또는 차단 규칙을 추가할 수 있는 사용자 수준 필터가 없습니다

전반적인 봇 필터링 기능 계획

우리는 전역적으로 적용되거나 특정 퍼널에만 적용되거나 특정 트래픽 소스에만 적용되는 규칙을 만들 수 있는 기능을 추가할 계획입니다. 우리의 계획은 다음과 같습니다:

- 새로운 섹션으로 필터링 규칙을 제공하여 다음을 기반으로 전역(계정 수준) 규칙을 정의합니다:

- 사용자 에이전트

- IP 주소/범위

- 참조 도메인/경로

- 국가

- ISP 이름

- 퍼널

- 트래픽 소스

- 그런 다음 여러 작업을 적용할 수 있습니다:

- 필터링된 것으로 표시하지만 방문자가 정상적으로 퍼널 경로를 계속 진행하도록 허용

- 데이터를 기록하지 않지만 방문자가 정상적으로 퍼널 경로를 계속 진행하도록 허용

- 특정 URL로 트래픽을 반송하고 데이터를 전혀 기록하지 않음

따라서 이러한 작업은 기본적으로 소프트, 소프트 삭제 및 하드 반송입니다.

하지만 그건 미래의 일입니다! 지금 상황을 다루는 방법으로 넘어가겠습니다...

데이터 재설정을 사용하여 봇 처리하기

현재 우리는 알려진 봇을 제거하기 위해 우리 측에서 기본적인 필터링을 추가했습니다.

제거하고 싶은 다른 트래픽이 있다면, 귀찮은 데이터에 대해 할 수 있는 유일한 방법은 완전히 삭제하는 것입니다.

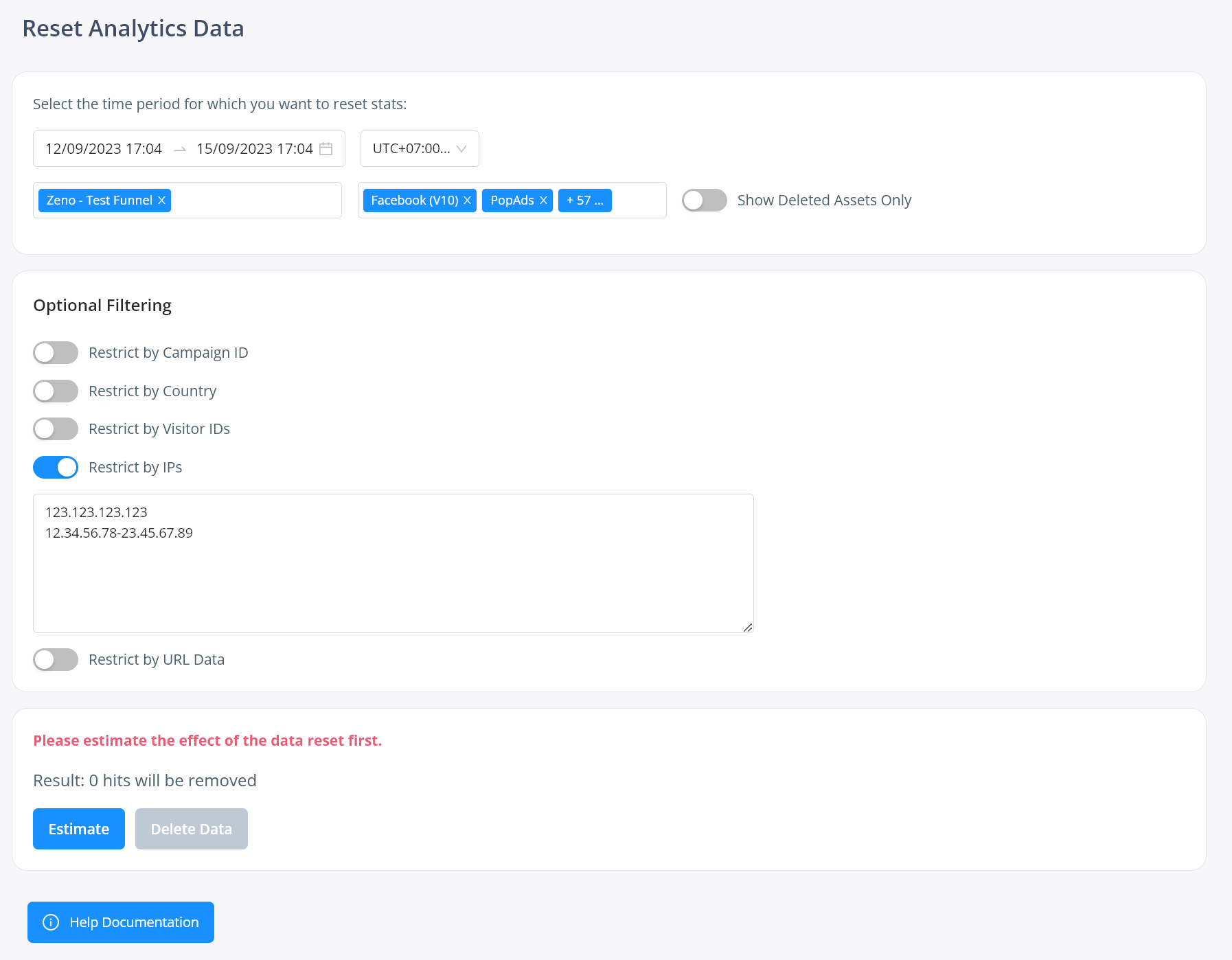

업데이트 섹션 > 통계 재설정을 통해 이를 수행할 수 있습니다. 가장 쉬운 방법은 삭제하려는 트래픽의 IP를 아는 것입니다.

그런 다음 퍼널 그룹, 퍼널 및 트래픽 소스를 선택하거나 (또는 모두 선택), IP 필터링을 켜고 다음과 같이 IP/범위를 입력할 수 있습니다:

추정을 클릭하면 일치하는 데이터를 찾아 삭제할 수 있습니다.

이러한 IP를 어떻게 찾나요? 이를 위해 원시 이벤트 섹션을 사용하고 결과를 스캔할 수 있습니다. 일반적으로 특정 ISP, 참조자 또는 사용자 에이전트가 제거하려는 정크의 원인이라는 것을 알 수 있습니다.

관련 IP를 수동으로 찾아 복사하거나 Excel로 내보내서 원하는 내용을 필터링할 수 있습니다.

지금은 이를 수행할 때마다 위의 양식에 복사/붙여넣기 할 수 있도록 IP/범위가 포함된 텍스트 파일을 유지하고, 시간이 지남에 따라 필터링 목록을 늘릴 수 있습니다 -- 기본적으로 IP 블랙리스트입니다.

우리는 향후 필터링 모듈 이전에 위의 필터링 옵션에 사용자 에이전트와 ISP 이름을 추가할 계획이며, 이를 통해 더욱 쉽게 만들 수 있습니다.

불편을 끼쳐 죄송합니다!

또한 통계 재설정 작업은 느립니다 -- 제출되면 우리의 데이터베이스로 이동하며, 이는 이러한 작업을 관리하는데, 우리가 통제할 수 없습니다. 15초가 걸릴 수도 있고 10분이 걸릴 수도 있습니다 -- 기다리고 진행되도록 해야 합니다.

1시간 후에도 데이터가 제거되지 않았다면, 다시 시도하여 추정치가 변경되었는지 확인하거나 도움을 요청할 수 있습니다.